La gouvernance des identités et des accès répond aux principaux défis des centres de données.

Pour cette infrastructure sensible, seule une solution convergente de cyber-technologie, de sécurité physique et de technologie de l'information peut fournir une protection critique et mesurée.

Prenez le contrôle de la sécurité sécurité de votre centre de données.

Les centres de données sont les joyaux de la couronne d'une entreprise. Avec la transformation numérique des entreprises et l'augmentation du trafic IP mondial, les centres de données sont devenus le centre névralgique opérationnel d'une organisation. Il s'agit d'un environnement d'infrastructure critique qui doit être hautement protégé et qui nécessite une stratégie tridimensionnelle de GRC (Governance Risk Compliance) et de sécurité qui englobe les disciplines Cyber/IT, Physical Security et OT.

Les centres de données sont des environnements complexes qui abritent plus que des systèmes et des technologies et qui, à ce titre, font également partie du centre de coûts d'une entreprise. Si un serveur est endommagé ou fait l'objet d'une menace malveillante ou d'une prise de contrôle cybernétique par une personne extérieure ou intérieure, cela peut signifier une perte dévastatrice pour la continuité des activités, la réputation de l'entreprise et même la rentabilité actuelle. Les violations ou autres compromissions des centres de données peuvent également avoir des conséquences dramatiques pour l'entreprise sous la forme d'amendes réglementaires substantielles ou de dommages pécuniaires.

Contrôler qui a accès - et déterminer précisément combien - par le biais d'un service complet et automatisé de gestion des identités, des accès et des visiteurs est un élément essentiel d'une organisation efficace de la sécurité des centres de données. Chaque centre a son propre personnel, ses sous-traitants, ses employés, ses visiteurs et même ses familles et ses médias qui pénètrent dans l'espace. Tous doivent être suivis avec précision et comptabilisés dans un registre historique qui répond aux exigences de conformité et de réglementation. Lorsque des systèmes disparates et des méthodes manuelles sont utilisés pour fournir des identifications et des notifications de travail, le processus devient long et sujet aux erreurs. Cela peut également conduire à l'existence d'informations d'identification au-delà de la période prévue, ce qui pose des risques potentiels supplémentaires en matière de sécurité et de compromission.

Visites du centre de données et accès temporaire.

Avec Alert Enterprise Guardian, les visites de centres de données et les accès temporaires peuvent être configurés en fonction de la durée et du type de travail.

Les portails en libre-service, destinés aux responsables, aux propriétaires de zones et même aux entrepreneurs, réduisent la charge de travail du personnel de sécurité chargé de la gestion des identités. L'intégration en temps réel avec les systèmes de ressources humaines et les bases de données des sous-traitants renforce les politiques de sécurité et les flux de travail automatisés.

Plus de sécurité avec vos systèmes existants.

- Téléchargement en masse et gestion de demandes d'accès multiples

- Gérer les demandes d'événements de groupe et les contrôles des visiteurs de retour pour la presse, la famille ou les événements.

- Passer outre l'accès en cas d'urgence, de problème de sécurité ou de sûreté

- Processus d'accès à la sécurité vérifiables

- Processus d'établissement de rapports sur le respect de la réglementation

- Des rapports d'exception détaillés identifient les divergences entre le PIAM et le PACS en signalant et en mettant en évidence les événements.

- Accès du fournisseur pour la notification des ordres de travail

- Validation de la formation par l'intégration avec LMS avant d'autoriser l'accès

Selon le rapport annuel 2018 de Cisco sur la cybersécurité, près de la moitié des risques de sécurité auxquels les organisations sont confrontées découlent de la multiplicité des fournisseurs et des produits.

La convergence de la sécurité est la réponse : des identités numériques intégrées, automatisées et universelles déployées dans les systèmes informatiques, de sécurité physique et de télécommunications. Les solutions tridimensionnelles de GRC et de sécurité identifient et réduisent les risques, comblent les lacunes en matière de sécurité et appliquent activement les règles, les politiques et les processus dans l'ensemble de l'entreprise.

Plutôt que de dépendre de différents systèmes et processus pour soumettre, contrôler et approuver l'accès, tout se passe ensemble avec une solution convergente - avec tous les mouvements, accès et sorties enregistrés et suivis.

Les solutions de sécurité pour les centres de données doivent gérer de manière transparente toutes les catégories d'identités, y compris les employés, les sous-traitants, les fournisseurs et les visiteurs. De même, une solution de gestion des visiteurs basée sur les données et l'intelligence permet de suivre les spécificités de l'ensemble de la population. Avec Alert Enterprise, les entreprises peuvent appliquer un ensemble standard de politiques de sécurité dans tous leurs centres de données, garantissant ainsi la sécurité de toutes les données et le maintien de l'intégrité opérationnelle de l'ensemble de l'entreprise.

Les logiciels de gestion des visiteurs pré-intégrés aux systèmes de contrôle d'accès physique (PACS) offrent le même niveau de protection aux visiteurs, en imposant l'approbation de la demande avant d'accorder l'accès par le biais du moteur de flux de travail de classe entreprise. Ajoutez à cela le fait que les plateformes sont désormais intégrées à la technologie Identity Intelligence alimentée par l'IA et que les utilisateurs peuvent effectuer une analyse des risques avant d'accorder l'accès pour aider à protéger de manière proactive contre les menaces d'initiés.

Ce dont les centres de données ont besoin.

La plateforme Alert Enterprise permet aux centres de données d'automatiser et de contrôler exactement qui a accès à quels actifs critiques. Les avantages sont les suivants

- Soumission de demandes et inscription en libre-service pour les contractants, les vendeurs et les visiteurs

- Sécurité accrue grâce au suivi de toutes les demandes d'accès et des approbations dans un système centralisé

- Application automatisée de politiques de formation et de certification s'intégrant directement aux systèmes de gestion de l'apprentissage

- Systèmes de contrôle d'accès physique (PACS) pré-intégrés pour fournir des cartes ou des badges d'accès temporaires avec des dates d'expiration pré-assignées et la possibilité de suivre les endroits auxquels on accède dans le centre de données.

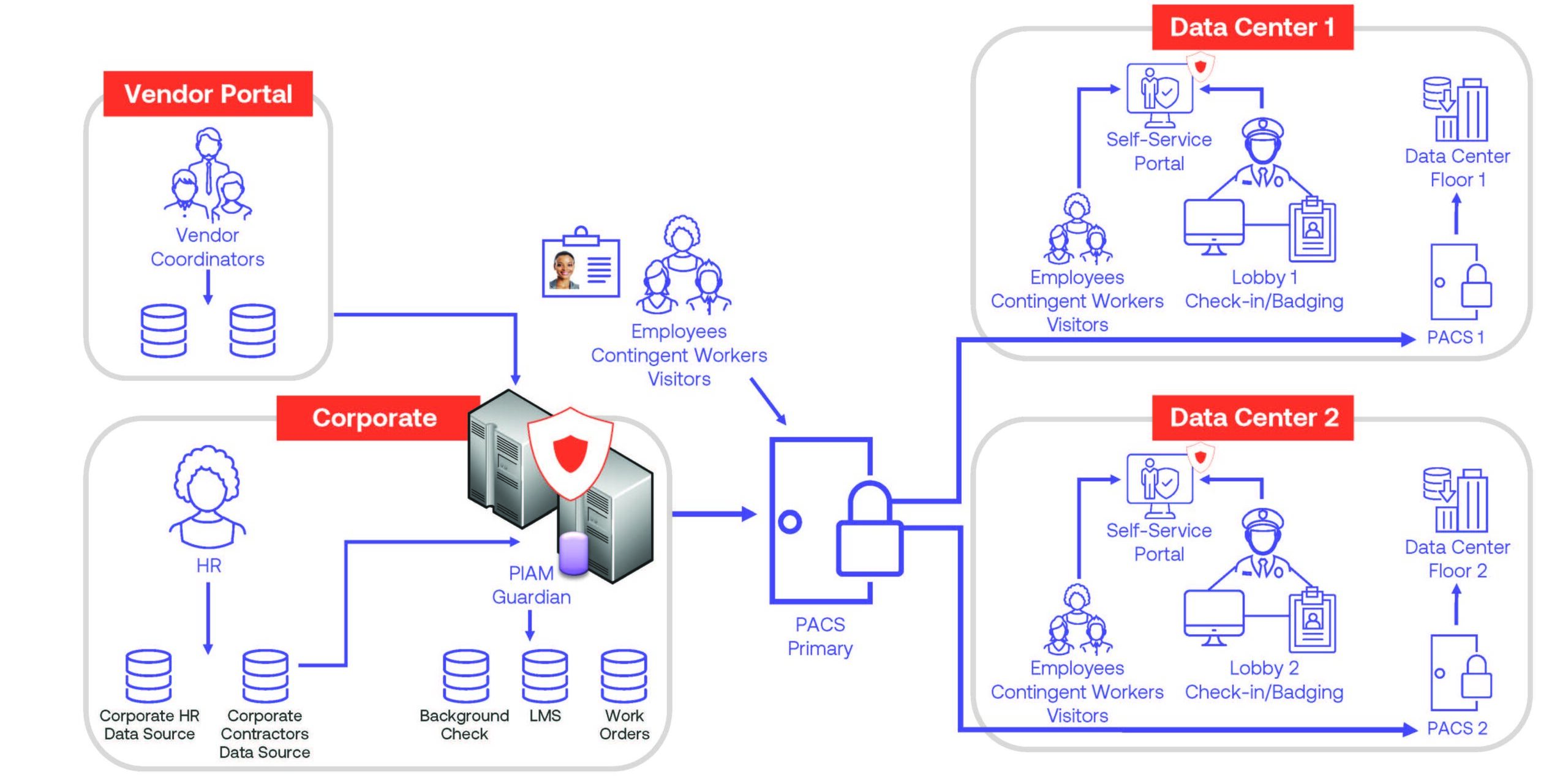

Gestion des visiteurs et des laissez-passer temporaires - Architecture de la solution

Les avantages des solutions automatisées et convergentes de badgeage et d'accès pour les centres de données sont évidents :

- Un guichet unique pour l'enregistrement des visiteurs d'un groupe, les approbations et la mise en place de contrôles d'accès à la demande

- Automatisation de l'enregistrement des visiteurs des conférences/événements

- Possibilité de télécharger des fichiers uniques contenant des milliers de visiteurs

- Une interface unique pour faciliter les inscriptions, les enregistrements, les sorties, les visites modifiées et l'émission de badges.

La différence Alert Enterprise.

Alert Enterprise offre les avantages et fonctionnalités suivants aux centres de données et autres marchés verticaux :

- Une identité numérique commune qui élimine les écarts entre les disciplines logiques et physiques

- Possibilité de cartographier et d'automatiser les droits d'accès physique en fonction de facteurs spécifiques tels que la localisation, le statut professionnel, le niveau de menace et l'état de conformité.

- Automatisation de l'intégration et de la désinsertion grâce à des demandes et des approbations électroniques

- Enregistrement centralisé de l'accès physique, enregistrement en libre-service, examen de l'accès et plateforme d'émission de tickets d'autorisation

- Des outils robustes de reporting et d'audit simplifient l'examen des identités d'accès physique, des attributions d'accès et des événements associés, en plus des réponses automatisées.

- Permet à la sécurité physique de réaffecter et de réaligner les ressources en personnel interne et, dans une certaine mesure, d'éliminer les ressources en personnel externe pour la gestion manuelle de l'accès à l'identité.

- S'intègre à plusieurs PACS (existants et futurs), ce qui permet à l'organisation de retarder la standardisation coûteuse de l'infrastructure physique et des logiciels.

Transformons.

Pensez-y : bientôt, vous pourriez être opérationnel avec la toute dernière automatisation de la sécurité. Vous êtes prêt ?

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut elit tellus, luctus nec ullamcorper mattis, pulvinar dapibus leo.