Écrit par :

rwilliams

L'identité, la confiance et la sécurité sont au cœur de la transformation numérique des entreprises, facilitant et accélérant l'engagement des clients et des partenaires, la création d'expériences et d'offres étonnantes et l'amélioration des opérations. La sécurité est désormais un véritable catalyseur d'activité. Voici 8 étapes pour mettre en œuvre une approche holistique de la gestion des identités physiques et logiques des employés, des sous-traitants, des fournisseurs et des visiteurs, afin d'aligner la sécurité sur les objectifs commerciaux et de réduire les risques de l'entreprise.

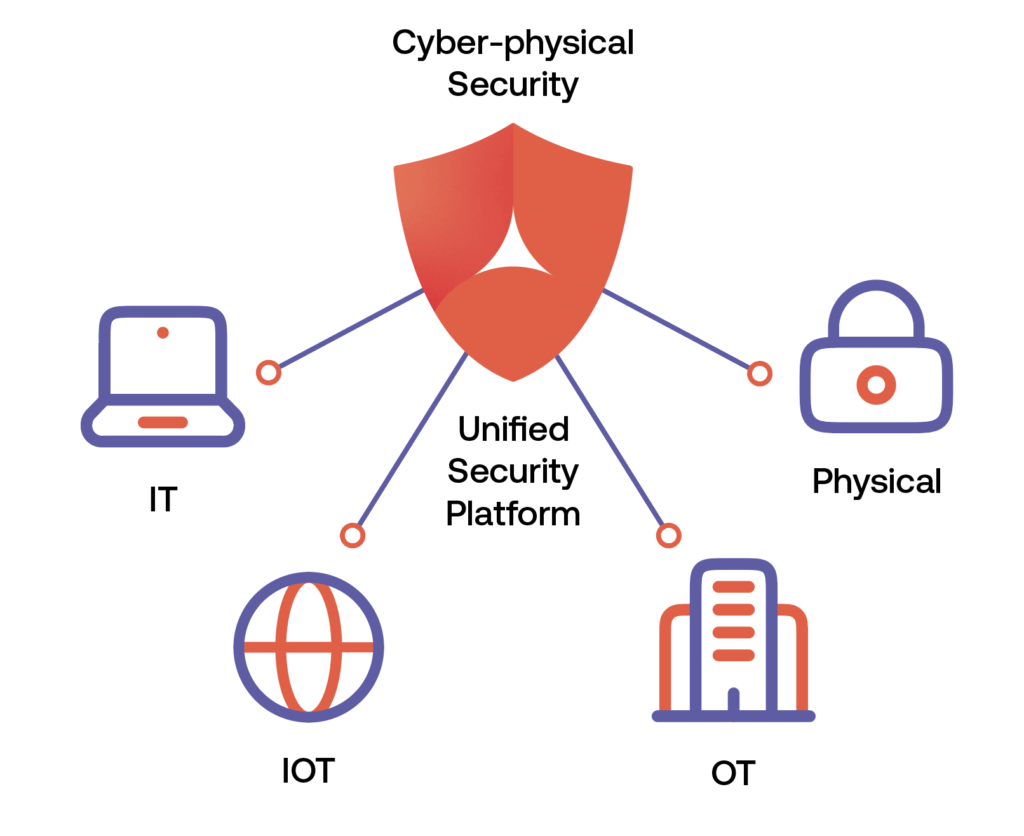

1. Adopter une approche convergente cyber-physique

Alors que les systèmes numériques contrôlent de plus en plus notre infrastructure critique, la convergence de la sécurité englobe désormais l'informatique, la sécurité physique, la technologie opérationnelle (OT) et l'IdO, le tout regroupé en... Cyber-physique. La gestion de l'accès à l'identité physique (PIAM) peut concerner toutes les identités dans l'ensemble de l'entreprise et constitue la pierre angulaire d'une expérience sécurisée et conforme pour le personnel, les visiteurs et les sous-traitants. Une solution convergente qui s'intègre aux systèmes RH, IT, OT et aux systèmes de contrôle d'accès physique (PACS) permet d'attribuer des accès logiques et physiques basés sur des rôles spécifiques - une base pour une approche cyber-physique. Grâce à une plateforme technologique de sécurité convergente, votre centre d'opérations de sécurité (SOC) peut apporter une réponse unifiée et proactive à un large éventail d'incidents - avec une connexion de données en temps réel à travers les applications de l'entreprise.

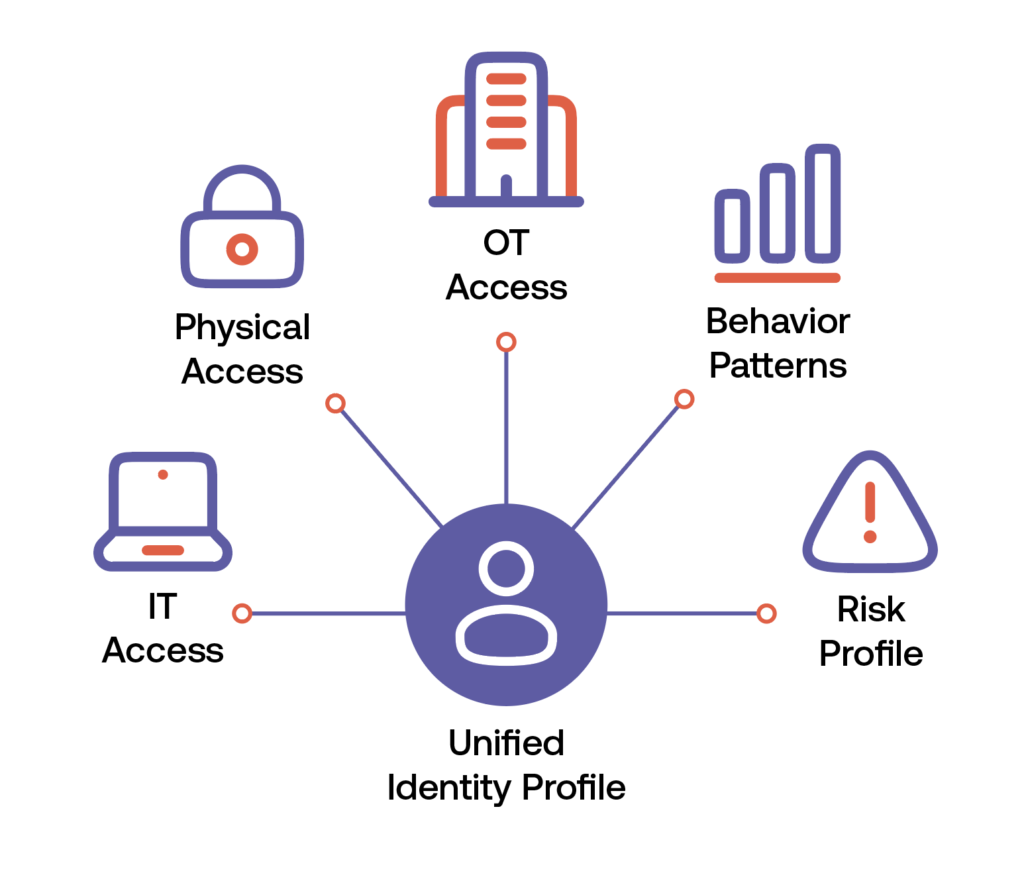

2. Étendre la gestion des identités et la gouvernance des identités au-delà de l'informatique

La sécurité unifiée doit s'étendre au-delà de l'informatique et inclure les contrôles de sécurité OT et physique. Les nouveaux modèles de sécurité cyber-physique convergents détectent les failles de sécurité qui ne sont pas détectées par les outils d'automatisation de la sécurité classiques, réservés à l'informatique. Vous pouvez gérer le cycle de vie complet des identités, de l'accueil à la sortie, pour votre personnel interne et externe, vos visiteurs et vos sous-traitants, et le lier directement à la gouvernance des accès pour les espaces de travail informatiques, physiques et OT. Les flux de travail automatisés permettent aux responsables de la sécurité et des services informatiques d'approuver ou de refuser rapidement les demandes d'accès tout en appliquant activement les politiques de l'entreprise et en respectant les règles de conformité et les réglementations sectorielles.

Les principales capacités sont les suivantes

- Identité commune pour les identités logiques et physiques

- Gestion du cycle de vie des identités avec flux de travail automatisé

- Certification et autorisation d'accès - Logique et physique

- Gestion des contractants et Gestion des visiteurs Capacités

- Rôles IT, rôles OT et autorisations d'accès physique

3. Permettre la convergence IT-OT pour protéger les infrastructures critiques

Le logiciel Alert Enterprise permet aux organisations d'intégrer pleinement leurs systèmes informatiques avec les systèmes de gestion des opérations, non seulement pour l'approvisionnement, mais aussi pour la surveillance et la corrélation des menaces mixtes dans le cadre d'une approche véritablement convergente. Les responsables informatiques et techniques peuvent définir, adapter et appliquer des politiques, ce qui permet de combler les lacunes et de minimiser le risque d'accès incontrôlé à des zones sensibles ou critiques.

Les principales capacités sont les suivantes

- Accès basé sur les rôles et les utilisateurs

- Rôles devant disposer d'un accès et d'autorisations au sein de l'entreprise

- Rôles devant disposer d'un accès et d'autorisations dans les zones sensibles

- Rôles ayant accès au système OT - combinés avec l'accès IT

Lire le Livre électronique sur la convergence IT-OT

4. Veiller à la conformité intégrée et à l'application active des politiques

Votre service de conformité veut satisfaire les auditeurs et réduire le temps et les efforts nécessaires à l'établissement des rapports. Avec PIAM, les contrôles intégrés automatisent le processus de conformité, en adhérant à toutes les réglementations de l'industrie et aux politiques de l'entreprise. La vérification automatique de la formation et de la certification des antécédents permet d'appliquer les règles en temps réel. Et lorsque les exigences ne sont pas respectées, l'accès peut être automatiquement révoqué. Les fonctions de conformité et d'application active des règles vous permettent de répondre facilement et de manière cohérente aux exigences réglementaires. En outre, vous pouvez désormais activer l'accès aux ressources critiques en fonction des rôles et des utilisateurs individuels, sur la base des attributs du profil d'identité.

Les principales capacités sont les suivantes

- Exigences en matière de conformité réglementaire

- Valider les systèmes de formation et de certification

- Accès aux actifs critiques en fonction des rôles - Mise à jour dynamique en cas de changement de rôle

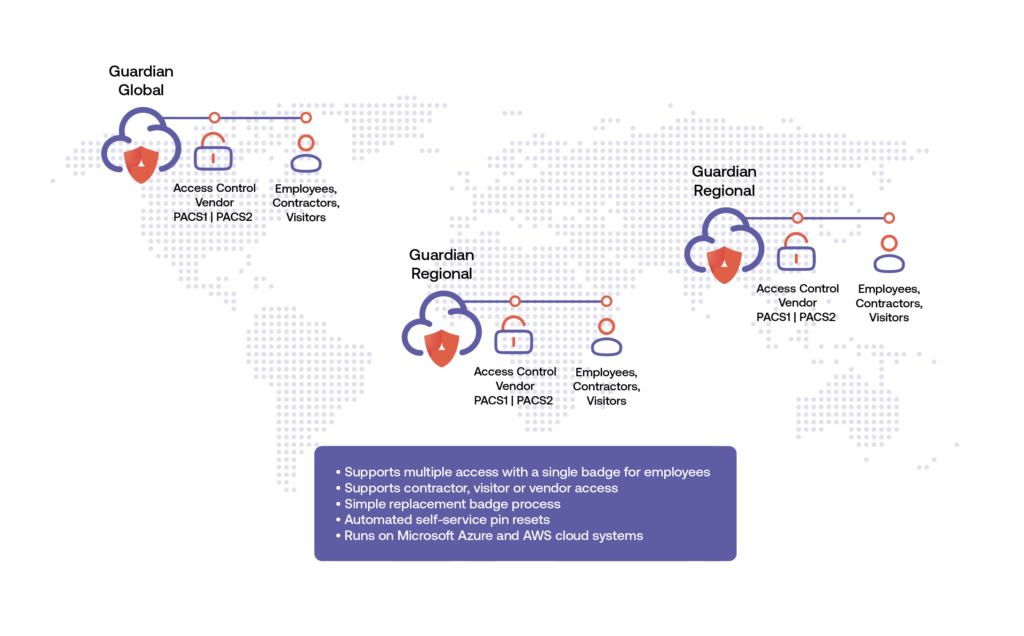

5. Planifier l'évolutivité de l'entreprise et le déploiement à l'échelle mondiale

Les dernières solutions logicielles sont conçues pour s'adapter à des centaines de milliers d'utilisateurs pour les grandes entreprises et les applications critiques. Dans un exemple, une agence gouvernementale utilise le logiciel PIAM d'Alert Enterprise pour mondialiser son déploiement, couvrir 18 fuseaux horaires différents et unifier les politiques de sécurité dans 200 pays. Des plateformes technologiques puissantes et flexibles regroupent les rapports et les statistiques de tous les sites, avec un basculement et une sauvegarde d'entreprise à haute disponibilité. L'architecture SaaS sécurisée, sur site ou dans le nuage, permet un déploiement et une mise à l'échelle à l'échelle mondiale.

Les principales capacités sont les suivantes

- Consolidation globale du PACS

- Rapports agrégés

- Plate-forme technologique puissante et configurable

- Déploiement en nuage ou sur site

6. Intégrer l'intelligence du risque dans votre processus

Les fonctions d'analyse et de gestion des risques, conçues à cet effet, vont au-delà des capacités des solutions de badgeage traditionnelles. Technologie de l'intelligence de l'identité arme vos chasseurs de menaces avec des données sur les attributs des utilisateurs, les schémas d'accès et même les violations de politique que vous pouvez utiliser pour établir des scores de risque d'identité. La surveillance intégrée des comportements d'accès détecte automatiquement les anomalies et envoie des alertes en cas d'exception. Grâce à des rapports et des tableaux de bord personnalisables, les entreprises sont prêtes à atténuer et à prévenir les menaces internes cyber-physiques combinées.

Les principales capacités sont les suivantes

- Cotation des risques - Attributs

- Surveillance du comportement d'accès - Détection des anomalies

- Individu à haut risque accédant à une zone à haut risque

7. Sélectionner des plates-formes PIAM cybernétiques

On pourrait dire que ce n'était qu'une question de temps : Nous avons numérisé notre monde physique, brouillant les frontières entre les espaces physique et cybernétique. Les cyberincidents peuvent désormais avoir un impact direct sur les actifs et les processus physiques, et vice versa. Le logiciel PIAM applique les meilleures pratiques en matière de cyberprotection des systèmes dans les domaines de la sécurité physique, de l'OT, de l'IT et de l'automatisation. Même les cyberattaques contre les composants des systèmes de contrôle d'accès physique (PACS) anciens et migrés font l'objet d'une surveillance en temps réel : des alertes sont créées en cas de modification non autorisée de la configuration ou lorsque les badges ou les identités créés dans la base de données du PACS contournent les procédures opérationnelles normalisées ou les politiques de l'entreprise. Découvrez la plateforme de réponse unifiée aux menaces Enterprise Sentry.

8. Faire en sorte que chaque espace de travail compte

Avec la transformation numérique, de nouvelles intelligences apparaissent dans les espaces de travail que nous sécurisons. Des études récentes montrent que gérer plus efficacement 60% d'espace de travail d'entreprise peut ajouter 20% à votre résultat net chaque année. PIAM d'Alert Enterprise fournit des données supplémentaires avec Intelligence de l'espace de travailWorkspace Intelligence, des informations sur l'utilisation des locaux à l'échelle de l'entreprise afin d'optimiser l'espace disponible. Workspace Intelligence permet aux entreprises de saisir et de mesurer automatiquement les données relatives à l'occupation, à l'utilisation et à l'optimisation des bâtiments afin d'identifier les domaines de réduction des coûts, d'amélioration de l'efficacité et les sources de revenus potentielles. Une utilisation plus efficace de l'espace se traduit par des économies réelles pour l'entreprise et un résultat net plus solide.

Découvrez comment la sécurité peut devenir votre facilitateur d'affaires.

Les principales capacités sont les suivantes

- Données et mesures interactives Capturer, mesurer et afficher l'occupation des bâtiments

- Tableau de bord détaillé de l'occupation par région, par lieu, par département

- Renseignements recueillis auprès de la sécurité physique, des PACS multiples, de l'attribution et de l'utilisation des badges d'identification

- Évolution - De quelques étages à une entreprise mondiale

- Plateforme SaaS et On-Premise

Passez à l'étape suivante et demander une démonstration aujourd'hui.