Pour l'entreprise d'aujourd'hui qui est sur la voie de la transformation numérique, il existe quatre piliers essentiels de gestion de l'accès à l'identité physique (PIAM) à prendre en compte :

Les avantages immédiats découlent de la liaison des sources d'informations d'identité les plus cloisonnées. La connexion du système de gestion des ressources humaines (RH) aux systèmes de contrôle d'accès physique (PACS) apporte une valeur d'intégration immédiate et permet aux responsables de prendre des décisions éclairées en temps voulu concernant les demandes d'accès aux installations ou aux entreprises en fonction du rôle, de la fonction et de la pertinence du poste.

Une autre opportunité consiste à associer les PACS à des répertoires informatiques qui suivent les accès habilités aux applications et ressources de l'entreprise telles que le réseau, le courrier électronique, la messagerie, les bases de données, etc. Quelques exemples incluent LDAP - Lightweight Directory Access Protocol et AD - Active Directory.

La création de cette connexion critique offre une visibilité sur le rôle d'une personne dans l'organisation, sa fonction, la quantité d'accès aux installations dont elle a besoin pour travailler, ainsi que le nombre d'accès aux systèmes, applications et autorisations qui lui sont nécessaires pour être productive, tout en adhérant aux politiques de sécurité.

La puissance de la convergence de la sécurité est plus évidente lorsqu'elle automatise et agit en tant qu'outil de détection de manière transparente dans plusieurs domaines, comme l'informatique et la sécurité physique. Prenons un exemple concret : un employé d'une entreprise de services publics entre dans l'entreprise par le hall principal, prend l'ascenseur jusqu'à son étage et " badge " pour accéder à la porte principale de ce niveau. Il se dirige vers son bureau et se connecte au réseau de l'entreprise pour accéder à ses e-mails, etc. En même temps, quelqu'un d'autre utilise les mêmes identifiants d'accès à distance via un VPN (réseau privé virtuel). Évidemment, il ne peut pas être physiquement présent localement et à distance. Une plateforme de PIAM cyberphysique convergente détecte l'intrusion externe en identifiant automatiquement l'anomalie d'accès et permet à la sécurité de désactiver immédiatement l'accès, empêchant ainsi une violation potentielle.

Votre organisation envoie-t-elle actuellement des demandes d'accès manuel distinctes à chaque service, puis attend ce qui semble être une éternité avant que chaque service ne réponde ? Arrive-t-il que les demandes d'informations complémentaires s'évanouissent dans ces services sans que le demandeur ne reçoive de réponse ? Vous n'êtes pas seul. Cette approche dépassée est une perte de temps. Elle est improductive et représente une menace en termes de sécurité. Les capacités d'accès en libre-service responsabilisent les utilisateurs, les gestionnaires et les propriétaires de zones et réduit la charge du personnel de sécurité, afin qu'il puisse se concentrer sur les zones critiques. Le système automatise la tâche fastidieuse de collecte des informations liées aux demandes d'accès. Le demandeur reçoit un accusé de réception suivi d'une confirmation. Les fonctions automatisées des workflows informent rapidement les responsables afin qu'ils puissent approuver l'accès et faire en sorte que le personnel reste productif et à la tâche. C'est une procédure rapide et sécurisée.

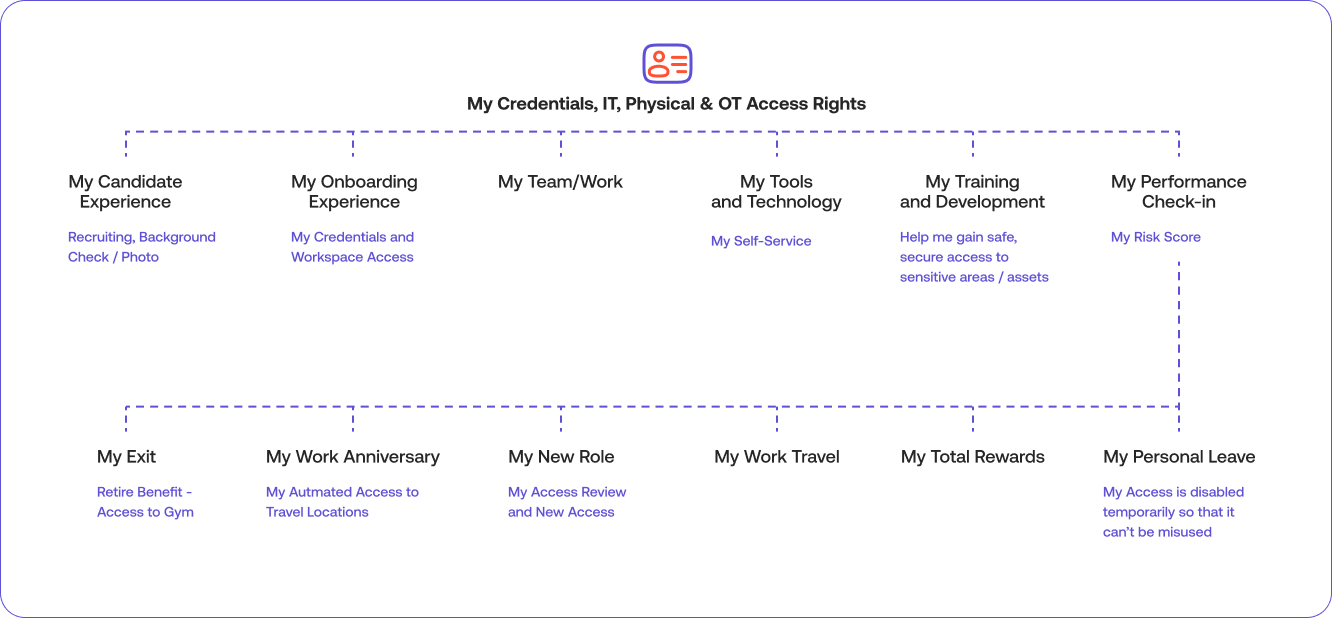

L'examen périodique des accès et la recertification sont un pilier des audits dans le monde de l'informatique. Cependant, c'est un point souvent négligé lorsqu'il s'agit de décisions relatives à l'accès physique. Le changement est constant car il s'applique au parcours d'un employé moderne, " de l'embauche à la retraite ". Au fur et à mesure que chaque employé et entrepreneur franchit de nouvelles étapes dans son parcours (promotions, changement de lieu de travail, développement et formation), il est important d'automatiser l'examen périodique de sa fonction, de ses accès et de ses politiques de sécurité avant qu'un accès supplémentaire ne lui soit accordé. Cela permet d'éviter le " détournement d'accès " et de s'assurer que l'accès précédemment accordé est toujours valide et qu'il est recertifié par rapport à vos politiques de sécurité et à vos normes de conformité les plus récentes.

Les catégories combinées d'employés, de sous-traitants, de fournisseurs et de visiteurs qui ont obtenu l'accès à l'organisation à un moment donné constituent la population disposant d'un badge. Les responsables de la sécurité doivent connaître le nombre de personnes constituant cette population, quels risques elles représentent pour l'entreprise et comment atténuer ces risques. L'intégration de modèles de notation et de comportement dans un profil d'identité permet une analyse proactive des risques avant d'accorder ou de supprimer un accès.

La technologie d'intelligence des identités est alimentée par l'intelligence artificielle et l'apprentissage automatique, en combinaison avec un moteur actif basé sur des règles d'application des politiques pour révéler des informations critiques sur les risques. Par exemple, John Q est un travailleur de la salle de contrôle qui a suivi un rythme de travail régulier de 9 h à 17 h, du lundi au vendredi. Il commence soudainement à se présenter à minuit un samedi et utilise son badge de travail pour accéder à une zone sécurisée. L'écart par rapport au modèle de 9 h à 17 h en semaine et l'exception aux règles - selon laquelle les personnes ayant le rôle de John ne doivent pas accéder à une pièce qui stocke des actifs critiques - déclenchent une série automatisée d'alertes aux parties prenantes de la direction, y compris le personnel de sécurité.

La base automatisée des profils d'identité permet à la technologie Identity Intelligence de trier rapidement des millions d'événements afin de détecter les anomalies et les tendances pour une réponse efficace aux comportements malveillants potentiels et aux violations de politiques.

SVP, Global Sales

M. Butler exécute et dirige la stratégie de vente mondiale de l'entreprise tout en stimulant la croissance dans les régions clés et en travaillant en étroite collaboration avec les partenaires stratégiques. Ayant grandi dans l'industrie de la sécurité, M. Butler apporte une connaissance approfondie des disciplines de la cybersécurité et de la sécurité physique, ainsi qu'une vaste expérience de la vente d'applications SaaS de sécurité axées sur l'identité dans l'espace Fortune 500. Il a rejoint Alert Enterprise en 2022.

Directeur de la sécurité

Vice-président senior, Secteurs réglementés

Riche d'une longue expérience, Mark Weatherford est un spécialiste de haut vol dans le domaine de l'expertise cyberphysique. En tant que responsable de la sécurité (CSO) d'Alert Enterprise, il oriente la stratégie de gestion et de protection des données en émettant des recommandations sur les politiques et procédures de sécurité cyberphysique au sein de l'entreprise. Mark travaille également en liaison avec des entreprises et des cadres professionnels des secteurs de la cybersécurité et de la sécurité physique afin d'accélérer davantage l'adoption de la convergence de la sécurité.

Mark a occupé de nombreux postes de haut niveau dans le domaine de la technologie, notamment celui de vice-président et de responsable de la sécurité de North American Electric Reliability Corporation (NERC), de premier sous-secrétaire adjoint à la cybersécurité du ministère de la sécurité intérieure sous l'administration Obama, de responsable principal de la sécurité de l'État de Californie et de directeur de la sécurité informatique de l'État du Colorado.

Directeur de la technologie

En tant que directeur de la technologie (CTO) d'Alert Enterprise, Harsh Chauhan est responsable de l'innovation technologique en matière d'ingénierie et de la mise en œuvre de solutions pour l'entreprise. Véritable vétéran et leader des technologies depuis 20 ans, Harsh Chauhan se consacre pleinement au développement de la plateforme cloud hyperscale 3D GRC (gouvernance, risques et conformité) de l'entreprise.

Il continue également à développer des solutions intégrées avec des partenaires technologiques de premier plan tels que SAP, SAP NS2 et ServiceNow. Avant Alert Enterprise, M. Chauhan a occupé plusieurs postes de directeur technique. Il a aussi occupé des fonctions de directeur produits et de responsable du développement chez SAP GRC 10.0, en proposant notamment des solutions personnalisées à des clients SAP de premier plan.

Directrice des opérations

Directrice financière et cofondatrice

En tant que directrice financière (CFO) et cofondatrice d'Alert Enterprise, Kaval Kaur dirige toutes les opérations de back-office administratif et financier. Kaval Kaur est membre de l'organisation professionnelle nationale de l'American Institute of Certified Public Accountants (AICPA - Institut américain des experts-comptables) et de la California State CPA Society.

Avant de rejoindre Alert Enterprise, elle était directrice financière et cofondatrice de Virsa Systems, poste qu'elle a occupé jusqu'à son acquisition par SAP.

Kaval est une véritable philanthrope, qui apprécie la diversité de la région de la baie de San Francisco où elle assiste et assure la promotion de grands événements culturels. Elle a récemment parrainé 2 000 écoles publiques dans les zones rurales de l'Inde pour aider les enfants à acquérir des bases informatiques. Elle est mère adoptive d'un enfant âgé de 10 ans.

Fondateur et PDG

Jasvir Gill, fondateur et PDG d'Alert Enterprise, Inc. est à la tête de la transformation numérique et de la convergence de la sécurité. Ingénieur de formation accompli, Jasvir est à l'origine de la transformation numérique longtemps espérée dans le secteur de la sécurité physique.

Avant de lancer Alert Enterprise, Jasvir Gill a créé et occupé le poste de PDG de Virsa Systems, une entreprise devenue leader mondial des logiciels de sécurité des applications. Pionnier dans la mise en place de politiques de gouvernance, de gestion des risques et de conformité en tant que segment du marché des logiciels, Virsa a bénéficié d'une croissance exponentielle, ce qui a largement contribué à son acquisition par SAP e 2006.

Pendant son temps libre, Jasvir participe à des projets communautaires d'émancipation sociale et économique. Il est également administrateur de l'American India Foundation.