L'accès régit le paysage de la sécurité.

Tous les attaquants le veulent et tous les employés l'ont. Il est temps d'éliminer les cloisonnements entre les RH, les TI, les OT et la sécurité physique et de maintenir l'identité au cœur de votre stratégie de gestion des accès physiques. Vous créerez une expérience plus fluide pour les employés et augmenterez la productivité de chacun sur le lieu de travail.

Accédez à toutes les prestations.

- Supprimer les divergences entre l'identité physique et l'identité numérique des employés

- Introduire ou rationaliser le badgeage à l'intérieur et à l'extérieur des espaces de travail physiques

- Contrôler qui va où - et quand - grâce à l'automatisation de la sécurité

- Créer une expérience d'accès à l'espace de travail sans friction et sécurisée, de l'embauche à la retraite

- Donner aux employés les moyens d'agir grâce à des options en libre-service

- Réduire le nombre de demandes d'aide en matière de sécurité physique

- Automatiser les tâches manuelles, à forte intensité de main-d'œuvre et sujettes aux erreurs

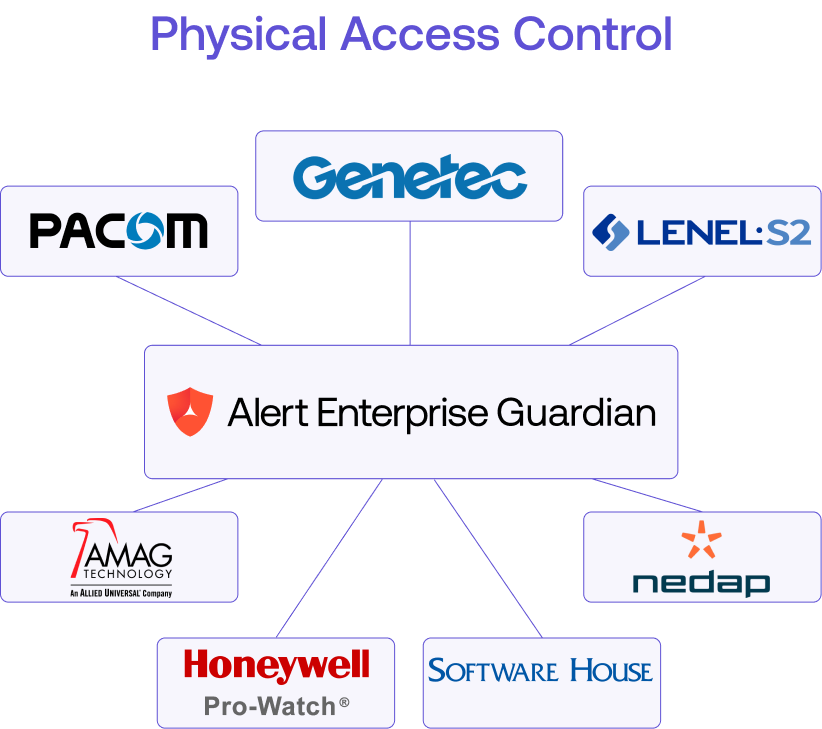

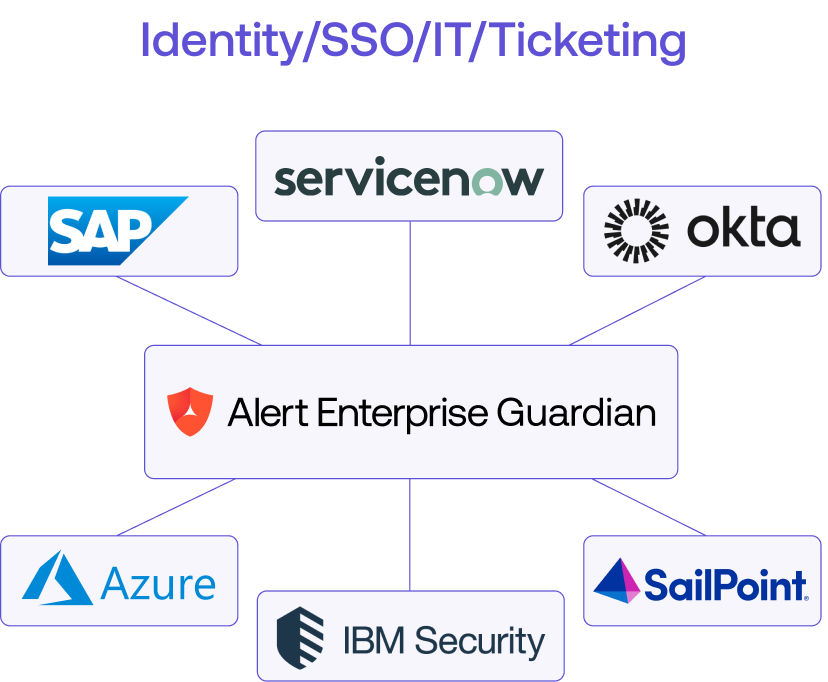

- Utiliser vos systèmes existants pour déployer nos solutions

- Réorienter les employés vers des tâches à plus forte valeur ajoutée

Oubliez l'intégration personnalisée.

Vous avez besoin de démarrer rapidement ? Avec des connecteurs prêts à l'emploi pour les principaux PACS, les RH et les systèmes informatiques comme Active Directory, vous n'avez pas à vous soucier de codage supplémentaire ou de refonte de votre infrastructure.

Unifier et rationaliser votre expérience d'accès.

Notre plateforme de convergence est entièrement adaptable aux besoins de votre organisation. Et grâce à ces capacités intuitives intégrées, vous serez rapidement en mesure de disposer d'espaces plus intelligents et plus sûrs.

<span data-metadata=""><span data-buffer="">Approche centrée sur l'utilisateur

Grâce à notre configuration par glisser-déposer et à notre fonctionnement en un seul clic, nous privilégions la personnalisation et la commodité dans notre plateforme à code faible ou nul.

<span data-metadata=""><span data-buffer="">Expérience optimale de l'utilisateur

Notre plateforme est conçue pour l'utilisateur, elle s'intègre à votre environnement pour des interactions intuitives et transparentes.

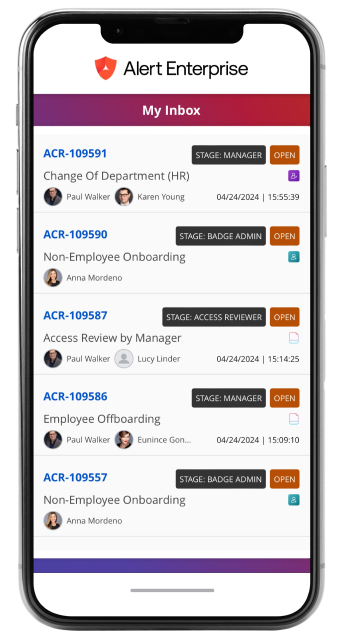

<span data-metadata=""><span data-buffer="">Gestion de l'accès en libre-service

Donnez à votre équipe les moyens d'agir grâce à des outils faciles à utiliser et des services automatisés qui transforment les flux de travail quotidiens.

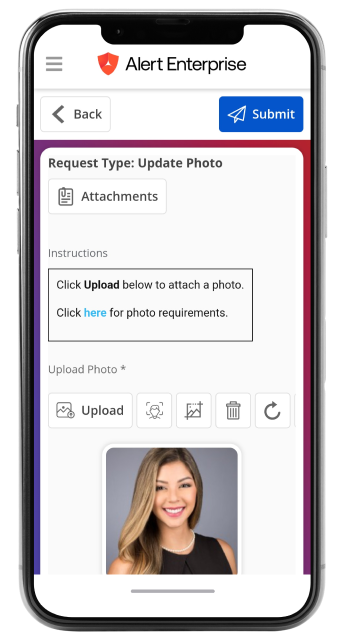

<span data-metadata=""><span data-buffer="">Appareils mobiles Conception de l'interface utilisateur

Adoptez une approche mobile, permettant à vos employés et à vos visiteurs d'accéder facilement (et en toute sécurité) aux zones autorisées, de s'enregistrer et de soumettre les formulaires nécessaires, le tout à partir de leurs appareils personnels.

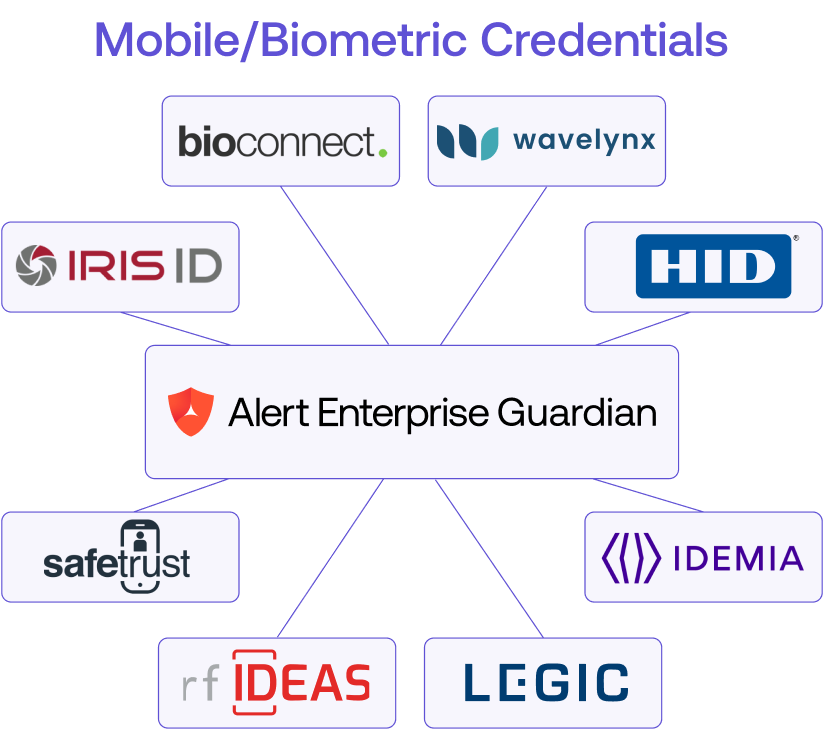

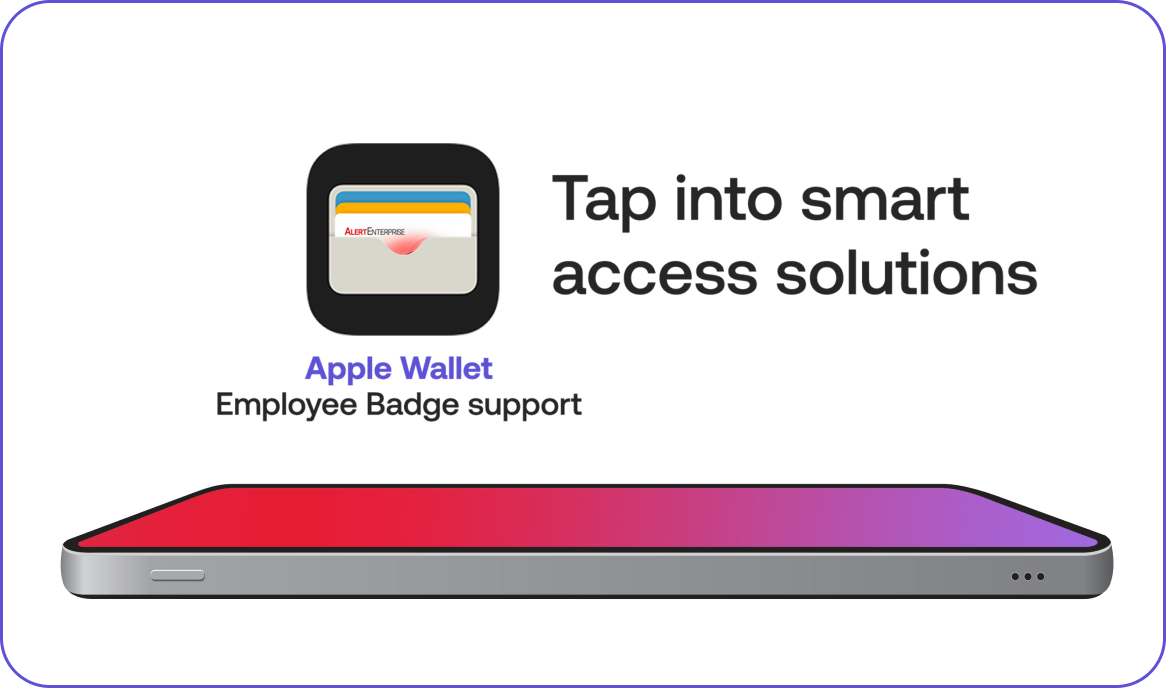

Portefeuille NFC Titres de compétences mobiles

Remplacez ces cartes d'accès physiques en plastique par une alternative plus intelligente et pratique à l'intérieur même d'Apple, Samsung et Google Wallet.

Le cadeau qui ne cesse d'être offert. Découvrez d'autres avantages pour votre...

- Avant Alert Enterprise

- Après Alert Enterprise

- Le responsable envoie manuellement par courrier électronique une demande de badge et de configuration d'accès pour un nouvel employé, sans connaître son niveau de formation ou d'autres conditions préalables.

- Il informe automatiquement les responsables des nouvelles recrues et leur attribue un accès basé sur les rôles, aligne les conditions préalables et crée des éléments de travail pour le bureau de badgeage.

- Si un accès supplémentaire est nécessaire pour des cas d'utilisation spécifiques, l'accès doit être demandé à titre exceptionnel. Et sans visibilité sur le profil d'accès de leur équipe.

- Le portail en libre-service permet un processus standardisé de demande, d'approbation et d'application des politiques (SOD, transferts, formations, sécurité) et d'attribution des accès, avec une visibilité sur les données d'accès de l'équipe.

- Post-soumission : L'absence de visibilité sur l'achèvement du processus est source d'erreurs et de duplication du travail.

- Aperçu de la piste d'audit et du flux de travail ; intégration avec les systèmes RH, PAC, de formation et de contrôle de sécurité.

- Processus complexe et manuel pour l'intégration, la gestion continue et la désinsertion des contractants.

- Portail permettant d'intégrer les contractants et les fournisseurs en leur fournissant des badges, des accès et en appliquant des politiques, ainsi que des notifications concernant l'expiration des badges, des accès et des formations.

- Tout d'abord, le propriétaire de l'établissement demande manuellement à l'équipe de sécurité des informations sur les personnes autorisées à accéder à l'établissement, puis contacte le responsable pour en connaître les raisons.

- Pods en libre-service pour les propriétaires d'installations/de zones : Visibilité sur qui a accès et où, avec un aperçu du profil d'identité et de l'historique des actions.

- Les approbations hors ligne par courrier électronique ou par ticket sont conservées dans des systèmes distincts et cloisonnés.

- Approbations automatisées basées sur le flux de travail avec des conditions préalables intégrées en un seul endroit.

- Fil de suivi séparé pour les équipes de formation et les équipes de conformité afin d'assurer le respect de la sécurité et de la conformité.

- Élimine la redondance et rationalise la communication grâce à une gestion centralisée de l'identité, de la piste d'audit et des contrôles de conformité et de politique.

- Une forte dépendance à l'égard des équipes de sécurité pour les rapports, le dash-boarding, la gouvernance et les attestations d'accès, avec une visibilité limitée sur le profil d'identité.

- Pas de dépendance à l'égard des équipes de sécurité ; les systèmes sont intégrés/automatisés, avec des notifications opportunes, la création/le suivi de tâches et des escalades.

- S'appuyer sur l'équipe de sécurité pour établir une corrélation entre les mouvements et les incidents et fournir des données sur la population.

- Libre-service : Rapports détaillés, en temps quasi réel, sur l'utilisation des badges pour la corrélation et le suivi des incidents.

- Processus manuel pour maintenir la conformité et l'application de la politique.

- Des contrôles intégrés dans le système pour appliquer PROACTIVEMENT les exigences en matière de conformité et de politique.

- L'identification d'un éventuel problème de santé publique nécessite une main-d'œuvre abondante et des délais. la séparation des tâches (SOD) et l'accès à haut risque, que l'on trouve généralement après les affectations.

- Règles définies et processus de travail intégrés pour automatiser n'importe quel processus de travail. la séparation des tâches (SOD)Les médicaments de l'UE peuvent être utilisés dans le cadre d'une combinaison à haut risque ou toxique contre l'accès nouveau/existant.

- Dépendance à l'égard d'autres équipes pour consommer/aligner/corréler la conformité et rendre compte des incidents de sécurité.

- Vue centralisée de tous les processus liés à l'accès, avec des contrôles de conformité et de politique, des pistes d'audit, des approbations et des conformités.

Je souhaite également...

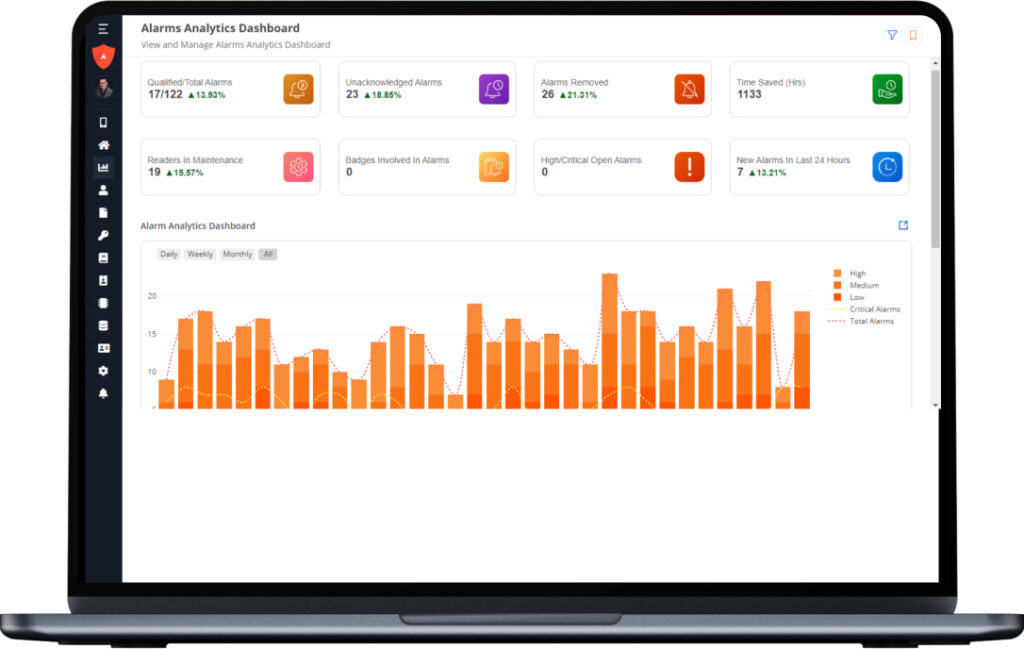

Automatiser la gestion des alarmes SOC et la réponse aux incidents.

Que se passe-t-il dans le domaine de la gestion unifiée des accès ?

Ouvrons des portes.

Entrer dans le bâtiment n'a jamais été aussi important-ou compliqué. Nous allons simplifier avec cyber–des solutions physiques qui utilisent les systèmes dont vous disposez déjà.